Der Mythos, dass Linux unbesiegbar gegen Malware ist, hat sich hartnäckig gehalten. Die Realität sieht jedoch ganz anders aus, vor allem in den letzten Jahren, als die Zahl der Malware, die das Open-Source-System angreift, exponentiell gestiegen ist.

Einem Bericht von Crowdstrike zufolge, über den Bleeping Computer berichtet, ist die Anzahl der Malware, die Linux betrifft, im Jahr 2021 im Vergleich zum Vorjahr um 35 % gestiegen. Es ist nicht das größte Wachstum, das wir über TPNET Media veröffentlicht haben, denn AV-Test hat in einem Bericht von 2017 angegeben, dass Malware gegen Linux im Jahr 2016 um 300 % zugenommen hat.

Unter den Malware-Familien stechen drei besonders hervor: Mirai, Mozi und XorDDoS, die zusammen 22 % aller Malware-Angriffe auf Linux im Jahr 2021 ausmachten. Das Hauptziel sind nach wie vor IoT-Geräte, so dass Desktop-Nutzer zumindest vorerst nicht beunruhigt sein müssen.

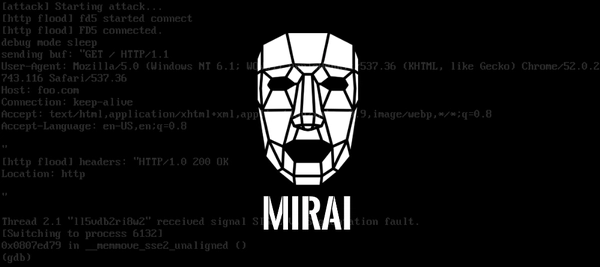

Mirai ist ein Veteran unter den auf Linux abzielenden Schadprogrammen. Bei dem 2016 entdeckten Trojaner handelt es sich um einen leistungsstarken Trojaner, der – zumindest in seiner ursprünglichen Form – entwickelt wurde, um IoT-Geräte zu kompromittieren und sie in ein Botnetz einzubinden, das DDoS-Angriffe starten soll. Tatsächlich wurde es bei dem DDoS-Angriff gegen das DNS von Dyn verwendet, der große Websites wie PayPal, Amazon, Twitter, Netflix, Spotify, Airbnb, Reddit und SoundCloud lahmlegte.

Die Verfügbarkeit des Mirai-Quellcodes hat die Entwicklung zahlreicher Forks, Varianten und Weiterentwicklungen der Malware ermöglicht, die in der Regel Command-and-Control-Kommunikationsprotokolle implementieren und auf Brute-Force-Angriffe gegen Geräte mit schwachen Anmeldedaten ausgerichtet sind. Im Vergleich zum Vorjahr stachen im Jahr 2021 die Varianten Sora, IZIH9 und Rekai hervor, bei denen die Anzahl der Proben um 33 %, 39 % bzw. 83 % zunahm.

Mozi ist ein P2P-Botnet, das sich auf Distributed Hash Table (DHT) stützt, um verdächtige Kommunikation zu verbergen und die Entdeckung durch Netzwerküberwachungslösungen zu vermeiden. Laut X-Force, der Cybersicherheitsabteilung von IBM, war sie zwischen Oktober 2019 und Juni 2020 für rund 90 % des bösartigen Netzwerkverkehrs von IoT-Geräten verantwortlich. Im Laufe der Zeit wurden weitere Schwachstellen hinzugefügt, um seine Reichweite zu vergrößern.

Schließlich gibt es noch XorDDoS, einen Trojaner, der Linux-Builds für verschiedene Architekturen, einschließlich ARM und x86, angreifen kann und XOR-Verschlüsselung für die Befehls- und Kontrollkommunikation verwendet. Er führt ein Brute-Force-Verfahren (er probiert ein Passwort nach dem anderen aus, bis das richtige gefunden wird) über SSH durch und verwendet Port 2375, um ohne Passwort Root-Zugang zu erhalten. Die Verbreitung von XorDDoS im Jahr 2021 ist zum Teil einem chinesischen Schadakteur namens Winnti zu verdanken, der es mit anderen abgeleiteten Botnetzen implementiert hat.

Wie wir sehen können, ist Malware gegen Linux ein Aufwärtstrend, der sich in den kommenden Jahren fortsetzen wird, aber offensichtlich auf das Internet der Dinge und in geringerem Maße auf Server konzentriert. Auch wenn die fragwürdigen Entscheidungen, die in Windows getroffen wurden, nicht in Frage gestellt werden, sollte dies kein Anreiz für Desktop-Benutzer sein, ihre Wachsamkeit zu vernachlässigen, zumal viele von ihnen Linux für ein unbesiegbares Betriebssystem halten, das Sicherheit wie von Zauberhand bietet.